- domotique

- Publié le 17 mars 2025

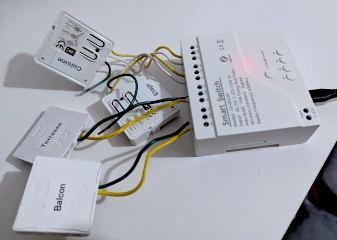

Dans mon dernier article, je vous expliquais comment j’ai réussi à domotiser mes interrupteurs à moindre coût. Sauf que, pour le moment, mon problème n’est qu’à moitié résolu : si je peux visualiser l’état de mes interrupteurs à distance, mes lumières restent désespérément éteintes, faute de pouvoir piloter mes relais d’éclairage Delta Dore Tyxia via Home Assistant.